Постійних клієнтів

Технічна підтримка 24/7/365

Вигідно Безпечно Надійно

Створення Підтримка Розвиток

Проектування та монтаж

Сайт Магазин Додаток

Всі питання, пов'язані зі створенням нової ІТ-інфраструктури, підтримки чи розвитку вже існуючої можна вирішити, звернувшись до одного інтегратора.

Послуга, котру пропонуют ІТ-компанії, а також незалежні експерти в тому чи іншому напрямку (зазвичай у вузькому спектрі, наприклад, захист від DDoS-атак).

Оптимальні рішення у сфері проектування та монтажу систем безпеки. Охоплюємо увесь комплекс робіт: від обстеження проекту до закупівлі та встановлення обладнання.

Створення сайтів будь-якої складності: від сайту-візитки і невеликого інтернет-магазину до створення веб-додатку з нестандартним функціоналом та backend'ів для мобільних додатків.

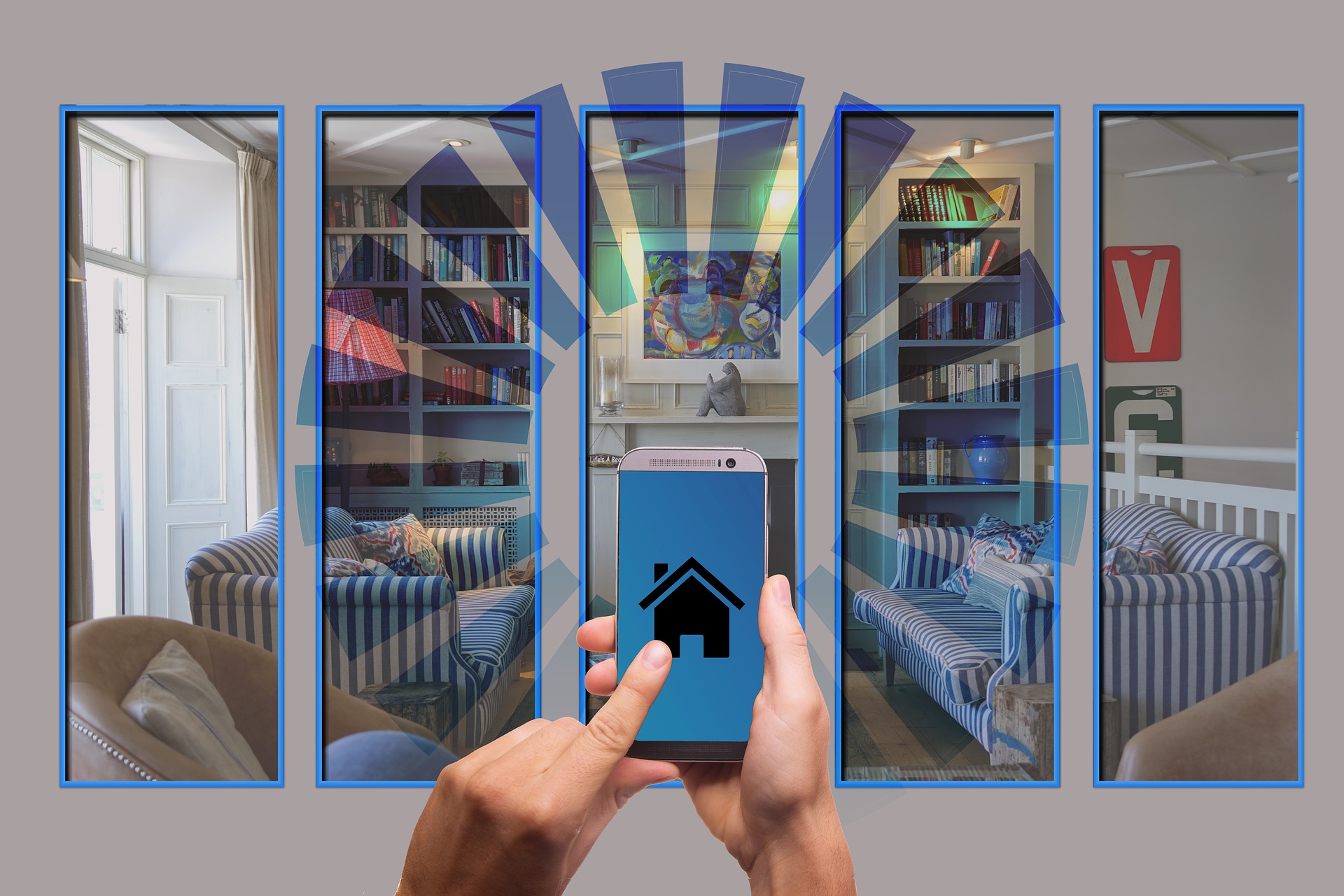

Google вже розробив велику різноманітність інструментів для машинного навчання, робототехніки та домашньої автоматизації, носяться пристроїв, а також інші технології в області штучного інтелекту. & nbsp; Величезний функціонал систем зі штучним інтелектом дозволить гаджету розпізнавати мову і емоції людини, а також здійснювати переклад слів, фраз і пропозицій на різних мовах в режимі онлайн, підкорятися командам і запитам, відданих природною мовою, аналізуючи контекст.

Уявіть, що ваш будинок—це помічник, або навіть друг. Сам вмикає світло коли ви приходите. Або ж підтримує постійну температуру повітря. Виконує усі дії самостійно ,вам не потрубно давати кожен раз йому команди. І це не всі можливості.

Для реалізації такого будинку потрібен ребутер. За допомогою нього більшість систем можна автоматизувати.

RНезважаючи на різноманіття існуючих мов програмування, вчені потребували принципово новою мовою для своїх наукових потреб. Раз потрібно – давайте створимо його! Так команда міжнародних фахівців з Массачусетського технологічного інституту розробили мову Simit, за допомогою якого можна на льоту перемикатися між високорівневим і низькорівневим описом для комплексного моделювання фізичних процесів. Мова цей дозволить дослідникам зменшити кількість коду на 90% і при цьому підвищити ефективність моделювання симуляцій в 200 разів.

У зв'язку з останніми подіями в країні багато підприємств були змушені перейти на віддалену роботу, щоб захистити своїх співробітників.

У нашій компанії інструменти кожного з учасників робочого процесу — ноутбук і телефон. Тому питання перенесення роботи додому було досить умовним, і на якість послуг, що надаються воно ніяк не вплинуло.

Але потрібно було розв'язати питання комунікації всередині компанії.

Корпорація Google вже досить давно анонсувала початок робіт над принципово новою операційною системою, яка не буде мати нічого спільного з Android і іншими ОС, що базуються на ядрі Linux. І ось сьогодні на порталі GitHub вже можна цілком завантажити нову операційну систему, яка дістала незвичну назву Fuchsia. Також вона стала доступною для скачування з ресурсу Google Source.

Технічна підтримка 24/7/365

Віртуалізація на базі VMWare ESXi

Комплексні рішення з організації ІТ-інфраструктури