- Перегляди: 1119

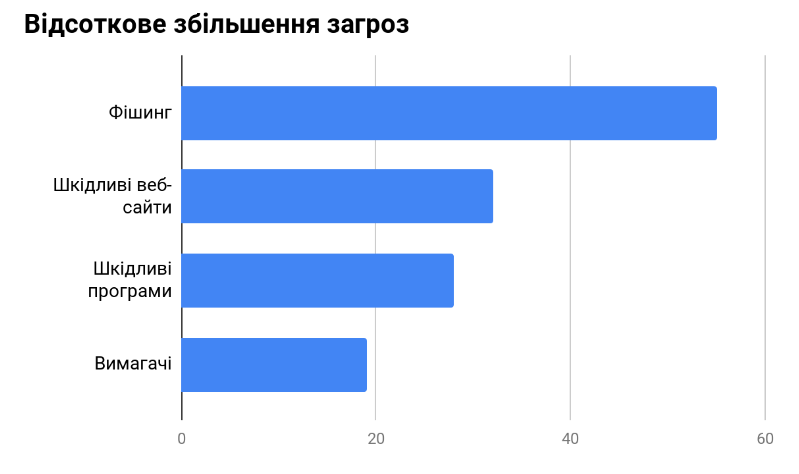

Фахівці з кібербезпеки CheckPoint повідомили про збільшення кількості загроз і атак з початку спалаху короновірусу. В якості основної загрози відзначили спроби фішингу — 55%, далі шкідливі веб-сайти, які нібито містять інформацію і поради про короновірус — 32%, збільшення кількості шкідливих програм — 28% і вимагачів — 19%.

Також за появою нових шкідливих програм, самоізоляція і дистанційна робота спровокували зростання активності старих, таких як Pykspa, Zeus Sphinx, Faketoken.

Перелік подій пов'язаних з відомими кібергрупуваннями і шкідливим ПО з березня по травень:

- Ryuk (Шкідливе ПО)

Була атакована компанія EMCOR Group, що надає послуги механічного та електричного будівництва, промислової та енергетичної інфраструктури та об'єктів широкого кола комерційних, промислових, комунальних та інституційних споживачів.

Стверджують, що постраждали не всі ІТ-системи, постраждалі були швидко відключені, для стримування поширення. Компанія повідомила, що вже відновила роботу своїх сервісів, але не відмітила, чи виплатила вона викуп зловмисникам.

Також повідомлялося, що в ході атаки злочинцям не вдалося викрасти дані співробітників або клієнтів компанії.

- FIN7 (Кібер-угруповання)

Можливо єдині хто вирішив не використовувати пандемію в своїх цілях. Кібер-угруповання здійснює розсилку фірмам флешок з бекдором GRIFFON. До нього додається лист подяки, подарункова карта і, іноді, м'які іграшки.

Після підключення до тестової робочої станції "флешка" ініціювала серію автоматизованих натискань клавіш на клавіатурі, що запускають PowerShell-команду. Ця команда завантажувала з web-сайту більш об'ємний PowerShell-скрипт і встановлювала шкідливий JScript-бот.

- Zeus Sphinx (Шкідливе ПО)

Організували фішингові кампанії, в ході яких поширюють шкідливі файли під назвою "COVID 19 relief". Діапазон засобів досить широкий: електронні повідомлення, в яких нібито зберігаються секрети нових методів лікування короновірусу, телефонні дзвінки від імені операторів комунальних служб і банків, які постраждали від пандемії, а також поширюють фальшиві продукти для профілактики коронавірусу на торгових online-площадках.

Zeus Sphinx може з метою самозбереження динамічно записуватися в велику кількість файлів, папок і створювати ключі реєстру. Також намагається уникнути виявлення за допомогою самозаверенного сертифікату.

Змінює процеси explorer.exe і браузер, включаючи ті, які використовуються в Google Chrome і Mozzilla FireFox, для вилучення фінансової інформації, коли користувач заходить на цільову сторінку.

Проте у Zeus Sphinx відсутній процес перепрошивання браузерів, тому, якщо браузер отримає оновлення, функція web-ін'єкції перестає працювати.

- Coronavirus (Шкідливе ПО)

Використовує для завантаження на комп'ютер жертви відразу декілька популярних методів: вкладення з електронним листом, доставка файлу з сервера або маскування під легітимний додаток.

Після запуску копіює в тимчасову папку ряд допоміжних файлів. Далі шкідлива програма намагається відключити контроль облікових записів користувачів і Диспетчер процесів Windows. Також змінює обої на робочому столы жертви і забороняє за допомогою налаштувань змінювати їх.

- Emotet (Шкідливе ПО)

В основному розповсюджується за допомогою спам-розсилок, які експлуатують в заголовках найбільш актуальні на сьогодні теми.

Шкідлива програма непомітно поширюється по мережі, викрадає облікові дані адміністраторів і аутентифікується на нових системах, які згодом використовує для злому інших пристроїв.

Близько 8 днів потрібно, щоб вся мережа вийшла з ладу через перегрів, зависань і перезавантажень комп'ютерів.

- Ragnar Locker (Шкідливе ПО)

Зашифрував комп'ютерні системи португальського транснаціонального енергетичного гіганта Energias de Portugal і вимагав викуп в 1580 біткойнів (близько $ 11 млн.).

В результаті атаки вдалося викрасти понад 10 ТБ конфіденційних файлів компанії. Вимагачі погрожували компанії опублікувати викрадені дані і повідомити про це всіх її клієнтів і партнерів, якщо викуп не буде виплачений.

Злочинці вже опублікували деяку частину викрадених даних в якості попередження, включаючи файл edpradmin2.kdb, що є базою даних менеджера паролів KeePass, а також облікові дані користувачів, URL-адреси і замітки співробітників.

- Faketoken (Шкідливе ПО)

Викрадає гроші у користувачів Android-пристроїв, маскуючись під додаток популярної торгової площадки.

Faketoken зразка 2020 роки непогано удосконалився і вміє перехоплювати SMS на пристрої, передавати повідомлення на сервер злочинців, а також відображати фішингові вікна поверх легітимних додатків (для збору даних банківських карт). Також вірус перешкоджає своєму стиранню з пристрою з використанням антивірусних програм, так що видалити його можна тільки в безпечному режимі.

В даний час в ботнет Faketoken входить більше 10 000 заражених пристроїв. Для поширення щодня реєструються нові фішингові домени.

- Pykspa (Шкідливе ПО)

Атакує користувачів через Skype.

Основне завдання - викрасти персональні дані жертв. Як механізм для поширення використовує розсилку повідомлень про нібито необхідне оновлення в Skype. Потрапивши в систему користувача, шкідлива програма може зібрати список контактів для подальшої розсилки.

- Winnti из КНР (Кібер-угруповання)

Намагалися проникнути у внутрішню мережу південнокорейської ігрової компанії Gravity, відомої як розробника MMORPG Ragnarok Online.

Про спроби злому повідомляли фахівці з компанії QuoIntelligence.

- Corona Antivirus (Шкідливе ПО)

Фальшивий антивірус, який нібито допомагає боротися з кіберзагрозами під час пандемії.

Використовується в якості прикриття для бекдора BlacNET. Потрапивши в систему жертви, відкриває віддалений доступ до зараженого пристрою. Одночасно додає новий комп'ютер в бот-мережу.

- CoronaLocker (Шкідливе ПО)

Розповсюджується під видом програми для злому Wi-Fi.

Намагається заблокувати комп'ютер жертви і паралельно використовує синтез мови для постійного повторення слова "coronavirus".

- APT32 из Вьетнама (Кібер-угруповання)

Атакує китайські урядові організації за допомогою фішингових листів з метою збору інформації про коронавірус.

За словами дослідників, за цими операціями стоять уряди, які відчайдушно бажають отримати закриті відомості про короновірус.

- Shade (Шкідливе ПО)

Творці якого відзначилися від всіх попередніх, заявивши про те, що свою діяльність вони припинили ще в минулому році. Але тільки зараз вирішили викласти у відкритий доступ всі наявні у них ключі для розшифровки файлів.

Достовірність ключів була підтверджена фахівцями "Лабораторії Касперського".

Не впевнені, що маєте належний рівень захисту?

Напишіть нам на пошту, зателефонуйте або зв'яжіться через зручну вам соціальну мережу. Ми допоможемо вам захистити вашу інфраструктуру і налаштувати резервне копіювання даних.